تماشياً مع رؤية المملكة 2030 ونظراً لأن تعزيز الأمن السيبراني أصبح أمراً في غاية الأهمية لزيادة الثقة بالحلول الرقمية ولتأمين سلامة وصمود البنى التحتية الوطنية في مختلف القطاعات ، ولأن قطــاع الاتصــالات وتقنيــة المعلومــات والبريــد يعتبر أحــد البنى الرئيســية للنمــو الاقتصــادي حيث أنه يدعم القــدرة التنافســية الأساســية للاقتصــاد الــوطني مــن خــلال النطــاق العــريض عــالي الســرعة، والخــدمات الإلكترونيـــة، والأصـــول المعلوماتيـــة ، فقد أعدت هيئـــة الاتصـــالات وتقنيـــة المعلومـــات (الهيئـــة) إطاراً تنظيمياً شاملاً للأمن الســيبراني (الإطــار التنظيمــي) CRF بهــدف زيــادة مســتوى نضــج الأمــن الســيبراني فــي قطــاع الاتصــالات وتقنيــة المعلومــات والبريــد فــي المملكــة العربية السعودية كما يهدف الإطار إلى :

- تنظــيم وتمكــين ممارســات الأمــن الســيبراني لــدى مقــدمي الخدمــة فــي قطــاع الاتصــالات وتقنيــة المعلومات والبريد.

- زيادة مستوى نضج الأمن السيبراني في قطاع الاتصالات وتقنية المعلومات والبريد.

- تبني منهجية إدارة المخاطر لتحقيق متطلبات الأمن السيبراني.

- ضمان سرية الخدمات المقدمة للعملاء، وسلامتها، وتوافرها.

أهمية تطبيق الإطار التنظيمي للأمن السيبراني لمقدمي الخدمة في قطاع الاتصالات وتقنية المعلومات

تتمثل أهمية تطبيق الإطار التنظيمي للأمن السيبراني لمقدمي الخدمة في قطاع الاتصالات وتقنية المعلومات بمساهمة الإطار بكل مما يلي:

- توفير الوقت من خلال توفير هيكل واستراتيجية واضحة لاتخاذ الإجراءات المتعلقة بالأمن السيبراني.

- تحديد مكامن الضعف والقصور، لمتابعة تعزيز ممارسات الأمن السيبراني لدى مقدمي خدمات الاتصالات وتقنية المعلومات والبريد.

- رفع مستوى الثقة في الخدمات والأصول المعلوماتية والمادية لدى مقدمي خدمات الاتصالات وتقنية المعلومات والبريد.

- معالجة ومراقبة وتقييم مخاطر الأمن السيبراني

- استخدام المعايير الأمنية لتطوير البرمجيات.

- التناسق في تفسير الاحتياجات الأمنية عبر طبقات العمل المختلفة.

- يوفر الإطار منهجية ولغة مشتركة لإدارة مخاطر الأمن السيبراني.

الامتثال للمتطلبات التنظيمية والتشريعية؛ مما يفتح آفاق عمل جديدة للمنظمة، مثل الجهات الحكومية، حيث يتطلب العمل معهم ما يثبت مدى احترافية عملك، وأمان معلوماتك

نطاق تطبيق الإطار التنظيمي للأمن السيبراني لمقدمي الخدمة في قطاع الاتصالات وتقنية المعلومات

تطبــــق أحكــــام هــــذا الإطــــار علــــى مقــــدمي الخدمــــة فــــي قطــــاع الاتصــــالات وتقنيــــة المعلومـــات والبريـــد الخاضـــعين للهيئـــة بصـــفتها المـــنظم للقطـــاع، وبشـــكل أخـــص علـــى مقـــدمي الخدمــة المرخصــين أو المســجلين بتقــديم الخــدمات. وينقسم مقدمي الخدمة في قطاع الاتصالات وتقنية المعلومات إلى :

- مقدمي الخدمة في قطاع الاتصالات وتقنية المعلومات والبريد المصنفين كبنى تحتية وطنية حساسة

- مقدمي الخدمة في قطاع الاتصالات وتقنية المعلومات والبريد غير المصنفين كبنى تحتية وطنية حساسة

من يجب أن يستخدم الإطار؟

- مُقدّمي خدمات الاتصالات وتقنية المعلومات المرخصين لدى هيئة الاتصالات وتقنية المعلومات

- مُقدّمي خدمات البريد المرخصين لدى هيئة الاتصالات وتقنية المعلومات

- مُقدّمي الخدمة في قطاع الاتصالات وتقنية المعلومات والبريد المصنّفين كبنى تحتية وطنية حساسة

- مُقدّمي الخدمة في قطاع الاتصالات وتقنية المعلومات والبريد غير المصنّفين كبنى تحتية وطنية حساسة

- نماذج الالتزام الذاتي

- ورش عمل الالتزام

- عمليات التفتيش الميدانية

- عمليات التدقيق الاستباقي أو الناتج عن البلاغات

مراحل الإطار التنظيمي للأمن السيبراني لمقدمي الخدمة في قطاع الاتصالات وتقنية المعلومات

أولاً: قبل دخول الإطار التنظيمي للأمن السيبراني حيز التنفيذ

- تعميم الإطار التنظيمي للأمن السيبراني على مقدمي الخدمة في قطاع الاتصالات وتقنية المعلومات والبريد

- تحديد مستوى خطورة مقدم الخدمة من خلال “نموذج تحديد فئة مقدم الخدمة لتحديد مستوى الالتزام المطلوب”

- تزويد مقدمي الخدمة بمستهدفات الالتزام بالإطار حسب مستوى الخطورة

- تقييم مستوى نضج الأمن السيبراني من خلال “نموذج تقييم الواقع الحالي لمستوى نضج الأمن السيبراني”

ثانياً: بعد دخول الإطار التنظيمي للأمن السيبراني حيز التنفيذ

- تعميم دخول الإطار حيز التنفيذ على مقدمي الخدمة في قطاع الاتصالات وتقنية المعلومات والبريد في تاريخ 2021/05/30م

- طلب “نموذج التقييم الذاتي لقياس التزام مقدمي الخدمة بمتطلبات الأمن السيبراني” خلال 20 يوم عمل من دخول حيز التنفيذ

- تقوم الهيئة بعمليات التدقيق والتفتيش على بعض مقدمي الخدمة حسب نتائج تحليل التقييم الذاتي

لنتعرف الآن على نموذج التقييم الذاتي لقياس الواقع الحالي

يعكس “نموذج التقييم الذاتي لقياس الواقع الحالي” كامل متطلبات الإطار، لتقييم وضع الأمن السيبراني لدى مقدم الخدمة قبل دخول الإطار حيز التنفيذ؛ وذلك لفهم الواقع الحالي لمستوى نضج الأمن السيبراني في القطاع، سعياً إلى تحقيق الأهداف التالية:

- تقييم مستوى نضج الأمن السيبراني في القطاع.

- متابعة التقدم في نضج ممارسات الأمن السيبراني قبل وبعد دخول الإطار حيز التنفيذ.

- بناء مؤشر نضج الأمن السيبراني في القطاع.

- تحديد مكامن الضعف والقصور والخروج بمبادرات شاملة ونوعية لمعالجتها.

مكونات ضوابط الإطار التنظيمي للأمن السيبراني لمقدمي الخدمة في قطاع الاتصالات وتقنية المعلومات

تنقسم متطلبات الأمن السيبراني لمقدمي الخدمة غير المصنفين كبنى تحتية وطنية حساسة إلى ست نطاقات موضحة في الصورة التالية:

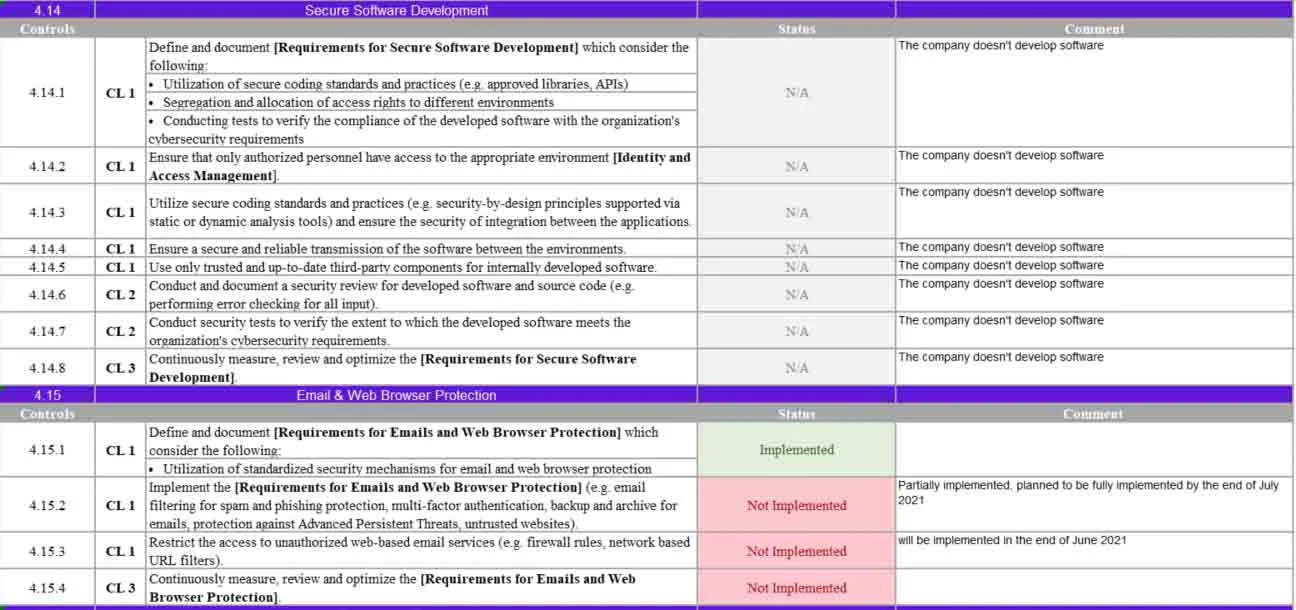

تم تقسيم كل نطاق مما سبق إلى أقسام أكثر تخصصاً تجمع ضوابط الأمن السيبراني ذات الصلة بالموضوع المحدد وتشترك في نفس الهدف وهي :

| النطاق | الضوابط |

| الحوكمة | · استراتيجية الأمن السيبراني · إدارة الأمن السيبراني · الالتزام بالأمن السيبراني · تدقيق الأمن السيبراني · التدريب والتوعية بالأمن السيبراني · التوعية بالأمن السيبراني للعملاء · الأمن السيبراني في إدارة المشاريع · الأمن السيبراني المتعلق بالموارد البشرية |

| إدارة الأصول | · اكتشاف الأصول · تصنيف الأصول · أحضر الجهاز الخاص بك · الاستخدام المقبول للأصول المعلوماتية · صيانة الأصول · التخلص الآمن من الأصول |

| إدارة المخاطر للأمن السيبراني | · تقييم مخاطر الأمن السيبراني · معالجة ومراقبة مخاطر الأمن السيبراني |

| الأمن المنطقي | · التشفير · إدارة التغيير · إدارة الثغرات · إدارة حزم التحديثات والإصلاحات · أمن الشبكات · سجل الأحداث والمراقبة · إدارة هويات الدخول والصلاحيات · السماح بقائمة محددة من التطبيقات · إدارة الحوادث · التعامل مع البرمجيات الضارة · حماية المعلومات · إدارة النسخ الاحتياطي والاستعادة · إدارة الإعدادات والتحصين · تطوير البرمجيات الآمنة · حماية البريد الالكتروني ومتصفحات الويب · اختبار الاختراق |

| الأمن المادي | · حماية الأصول المعلوماتية المادية · إدارة الوصول المادي |

| الأمن السيبراني المتعلق بالأطراف الخارجية | · الخدمات السحابية · خدمات الإسناد الخارجي |

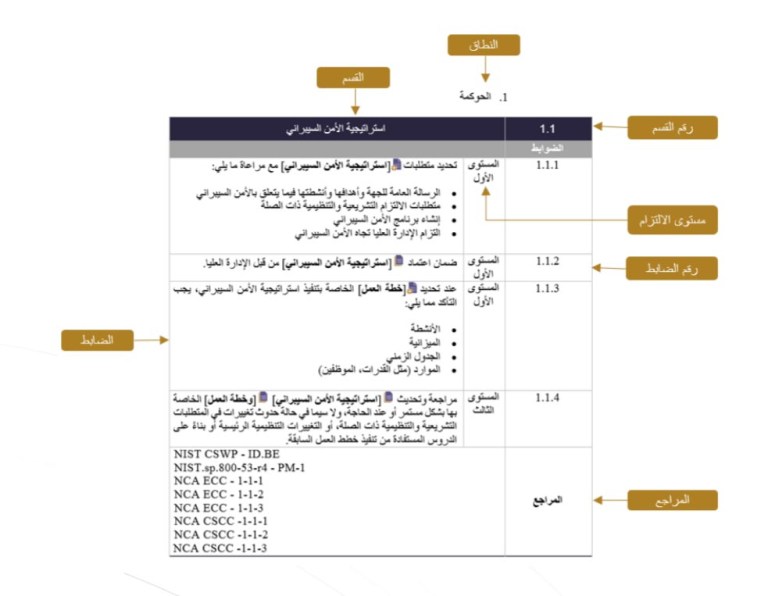

هيكل المتطلبات

يتألف جدول هيكل المتطلبات من :

- رقم القسم

- القسم

- رقم الضابط

- الضابط

- مستوى الالتزام: ويشمل ثلاث مستويات في متطلبات الضوابط وهي:

- المستوى الأول: يشمل متطلبات الحد الأدنى من الضوابط.

- المستوى الثاني: يشمل متطلبات متقدمة من الضوابط

- المستوى الثالث: يشمل متطلبات تعمل على مراقبة الكفاءة والتحسين المستمر لضوابط المستويين الأول والثاني.

- المراجع

فيما يلي صورة توضح هيكل المتطلبات لنطاق الحوكمة:

كيف تستطيع شركة ريناد المجد لتقنية المعلومات (RMG) مساعدتك؟

تمكنت شركة ريناد المجد لتقنية المعلومات (RMG) بأن تكون من أوائل الشركات التي استطاعت تطبيق الإطار التنظيمي للأمن السيبراني لمقدمي الخدمة في قطاع الاتصالات وتقنية المعلومات والبريد CRF بنجاح ملحوظ وذلك بفضل مجموعة الخبراء و الاستشاريين اللذين يعملون بتفاني واحترافية ، تقدم الشركة مجموعة من الخدمات والتي تتضمن :

- تحليل الفجوات (Gap Analysis) وإجراء تقييم النضج، واختبارات الاختراق.

- تصميم وتطوير وتطبيق وتشغيل أنظمة الجودة الأمنية المناسبة لمنظّمتك.

- إجراء عمليات التدقيق والمراجعة الشاملة لوضع الأمن السيبراني في منظمتك.

- تطوير وصياغة استراتيجية الأمن السيبراني في المنظّمة.

- خدمات تأهيل وتوظيف الكوادر الأمنية، وتأسيس أقسام ومكاتب الأمن السيبراني الداخلية.

- تقديم حملات توعوية ودورات تدريبية للأمن السيبراني تهدف لنقل المعرفة وتعزيز مهارات الموظفين.

- تطبيق الإطار التنظيمي للأمن السيبراني لمقدمي الخدمة في قطاع الاتصالات وتقنية المعلومات والبريد.

- التدقيق ومراجعة نُظم الجودة، والتأكّد من امتثالها للمتطلبات التنظيمية والتشريعية.

- تركيب وتشغيل الحلول الأمنية (المادية والإلكترونية).

- صياغة وتنفيذ منهجية مناسبة للاستجابة للحوادث الأمنية، ونظام الإبلاغ عن الحوادث الأمنية

لماذا تختار شركة ريناد المجد لتقنية المعلومات (RMG)؟

- عند طلبك لخدمات شركة ريناد المجد (RMG)، تُتاح لك فرصة الاستفادة من +60 استشاري وخبير في مجالات الأمن السيبراني، وتقنية المعلومات، ومعايير الآيزو العالمية.

- تمتاز الشركة بالمرونة، ودقة التنفيذ، وإظهار النتائج بشكل سريع، كونها تُدرك جيدًا الأبعاد العميقة للمحاور والمؤشّرات الواردة في الوثيقة.

- لدينا فريق خبير في تنفيذ تقييم الثغرات (Vulnerability Assessment).

- لدينا خبرة طويلة في مجال تنفيذ اختبارات الاختراق (Penetration Test).

- ولأنَّ الحوادث الأمنية تحتاج ردة فعل سريعة، لدينا مركز عمليات يعمل بشكل مستمر (24 ساعة /7 أيام)؛ حيث نستطيع تقديم الدعم المناسب في جميع الأوقات دون انقطاع.

- عَمَلنا قائم على مبدأ الشفافية، فنحن نُقدّم لك خطة عمل متكاملة واضحة، تشمل الميزانية والجدول الزمني وآليات العمل، قبل أن نبدأ بتنفيذ المشروع.

- معايير عالية في تقديم الخدمات وتخصيص الإطار بناءً على احتياجات العمل

نسعد باتصالك واستفساراتك!

-

- مجموعة ريناد المجد لتقنية المعلومات

- عن الشركة

- التحول الرقمي

- الذكاء الاصطناعي

- إدارة البيانات

- تأسيس وتشغيل مكتب البيانات وفقا لمتطلبات NDI , NDMO

- ما هو مكتب إدارة البيانات

- ضوابط الأمن السيبراني للبيانات

- تنفيذ وتطوير ضوابط إدارة البيانات الوطنية وحوكمتها وحماية البيانات الشخصية (NDMO)

- تطوير سياسات إدارة البيانات وحوكمتها

- تطوير استراتيجية البيانات

- تطوير نموذج العمل التشغيلي لمكتب إدارة البيانات

- تشغيل مكتب إدارة البيانات

- نظام حماية البيانات في المملكة العربية السعودية

- المؤشر الوطني للبيانات (نضيء)

- تقييم مكتب البيانات وفق المعايير العالمية

- حلول إدارة البيانات

- البرامج التدريبية

- تأسيس وتشغيل مكتب البيانات وفقا لمتطلبات NDI , NDMO

- الأمن السيبراني

- استشارات الأمن السيراني

- خدمات التطوير الآمن لدورة حياة البرمجيات (Secure SDLC)

- الضوابط الأساسية للأمن السيبراني (ECC-1:2018)

- ضوابط الأمن السيبراني للأنظمة الحساسة (CSCC – 1: 2019)

- ضوابط الأمن السيبراني للحوسبة السحابية (CCC-1-2020)

- تطبيق إطار(سيوف الهيئة الوطنية للأمن السيبراني) لتأهيل الكوادر البشرية

- المعايير الوطنية للتشفير

- تطبيق ضوابط الأمن السيبراني لحسابات التواصل الاجتماعي

- تطوير إطار الحوكمة وإدارة المخاطر والامتثال (GRC)

- الخدمات الاستشارية

- خدمات حماية العلامة التجارية (Cyber security brand protection

- استشارات معيار آيزو 27001 لإدارة أمن المعلومات

- استشارات آيزو 27032 لتطبيق نظام إدارة الأمن السيبراني

- استشارات تطبيق إطار (SAMA Cybersecurity Framework)

- الدليل الاسترشادي للأمن السيبراني لمؤسسات السوق المالية

- شهادة CSA STAR لبرنامج أمن الحوسبة السحابية

- الإطار التنظيمي للأمن السيبراني لمقدمي الخدمة في قطاع الاتصالات وتقنية المعلومات والبريد CRF

- معيار ISO 27017 – ضوابط أمن المعلومات المتعلقة بالخدمات السحابية

- حلول الأمن السيبراني

- استشارات الأمن السيراني

- معايير الآيزو

- نظام إدارة الذكاء الاصطناعي (ISO/IEC 42001)

- معيار (ISO/IEC 30145-3:2020)

- نظام إدارة وجودة البيانات (ISO 8000)

- معيار (ISO 56001)

- نظام إدارة الشكاوى ( ISO 10002)

- معيار ISO/IEC 30146:2019

- إطار عمل الذكاء الاصطناعي والتعلم الآلي (ISO/IEC 23053:2022)

- استشارات الايزو 9001 لتطبيق نظام إدارة الجودة بالمؤسسات

- استشارات ايزو 14001 لتطبيق نظام الإدارة البيئية

- معيار جودة إنتاج الأجهزة الطبية – الآيزو 13485

- استشارات نظام إدارة المباني وفق معيار الآيزو 41001

- نظام حوكمة تقنية المعلومات -الآيزو 38500

- نظام إدارة المعلومات السرية (الخصوصية ) – آيزو 27701

- استشارات نظام خدمات الترجمة وفق معيار الآيزو 17100

- معيار ISO 27018 – ضوابط حماية معلومات التعريف الشخصية (PII) في الخدمات السحابية العامة

- استشارات ايزو 22000 لتطبيق نظام إدارة سلامة الغذاء

- استشارات ISO 50001 لتطبيق نظام إدارة الطاقة

- شهادة ايزو 26000 لنظام المسؤولية الاجتماعية

- استشارات معيار آيزو 27001 لإدارة أمن المعلومات

- استشارات آيزو 22301 لتطبيق نظام استمرارية الأعمال

- استشارات نظام إدارة الامتثال لتطبيق ISO 37301

- استشارات الآيزو 31000 لتطبيق نظام إدارة المخاطر

- استشارات نظام الصحة والسلامة المهنية لتطبيق آيزو 45001

- استشارات آيزو 27032 لتطبيق نظام إدارة الأمن السيبراني

- استشارات ادارة الابتكار وفق ISO 56002

- معيار ISO 27017 – ضوابط أمن المعلومات المتعلقة بالخدمات السحابية

- استشارات ISO 20000 1 لإدارة خدمات تقنية المعلومات

- شهادة ايزو 18513 لنظام خدمات إدارة السياحة

- استشارات تطبيق معيار الآيزو 55001 لإدارة الأصول

- تطبيق نظم ادارة المعرفة بالمؤسسات وفق معيار آيزو30401

- الحوسبة السحابية

- الاستشارات الإدارية

- إدارة الفعاليات

- تنظيم وادارة ورش العمل

- تنظيم وادارة الجوائز والمسابقات

- تنظيم وادارة الملتقيات والمؤتمرات

- الاستشارات التقنية

- تطبيق دليل حوكمة تقنية المعلومات الصادر من مصرف ليبيا المركزي

- استراتيجية التحول السحابي

- استشارات شهادة ISTQB

- خارطة طريق لفهم وتطبيق (TMMI) نموذج تكامل نضج اختبار البرمجيات

- فهم نموذج تحسين النضج المؤسسي المتكامل: خارطة طريق لتحسين المؤسسات

- استشارات إدارة البيانات

- ضوابط البنك المركزي السعودي للأمن السيبراني (SAMA)

- إطار إدارة استمرارية الأعمال الخاص بالبنك المركزي السعودي (SAMA BCM)

- إطار عمل المهارات الرقمية (SFIA)

- استشارات حوكمة تقنية المعلومات (COBIT)

- استشارات دورة حياة تطوير البرمجيات (DevOPs)

- نبذة عن البنية المؤسسية أو المعمارية المؤسسية (Enterprise Architecture)

- استشارات تطبيق إطار عمل (SAMA Cybersecurity Framework)

- استشارات إدارة خدمات تقنية المعلومات (ITIL)

- خدمات نموذج نضج القدرة المتكامل (CMMI)

- إدارة التغيير المؤسسي أو التغيير التنظيمي (OCM)

- استشارات إدارة المشاريع (PMO)

- الحلول التقنية

- خدمات المستفيد

- تصميم استراتيجية تجربة المستفيد الرقمية

- تصميم وتنسيق الرحلات الرقمية

- التحليلات والبيانات الذكية

- تبني الحلول الرقمية وإدارة التغيير

- حوكمة تجربة المستفيد وصوت العميل

- الذكاء الاصطناعي في تجربة المستفيد الرقمية

- تصميم واجهات وتجربة المستخدم والاختبارات الرقمية

- الاختبار والمقارنة الرقمية

- بناء القدرات وترسيخ ثقافة تجربة المستفيد الرقمية

- البرامج التدريبية

- تأهيل المنظمات للحصول على شهادة اعتماد البنية المؤسسية الوطنية

- التأهيل لأخصائي إدارة البيانات وحوكمتها وفق منهج الداما (CDMP)

- دورة هندسة عمليات النفط والغاز (Oil & Gas Process Engineering)

- تشغيل وصيانة المنشآت النفطية (Oil & Gas Plant Operations and Maintenance)

- إدارة المشاريع في النفط والغاز (Project Management in Oil & Gas)

- دورة السلامة والصحة المهنية في قطاع النفط والغاز (HSE – Health, Safety & Environment)

- دورة خبير إدارة البيانات

- مبتكر معتمد

- مقيم ابتكار معتمد

- محترف الابتكار المعتمد

- رئيس معتمد للابتكار

- استراتيجي الابتكار المعتمد

- المحترف المعتمد في التفكير التصميمي

- أساسيات ديف أوبس (DevOps)

- سلسلة أدوات ديف أوبس (DevOps toolchain)

- هندسة ديف أوبس (DevOps) المتقدمة

- أساسيات أزور ديف أوبس (Azure DevOps)

- البرامج التدريبية الخاصة بالتحول الرقمي

- برنامج تطوير استراتيجية التحول الرقمي

- الهاكر الأخلاقي المعتمد (CEH)

- كبير مدققي نظام إدارة الجودة (ISO 9001)

- نموذج نضج القدرات المتكامل( CMMI)

- Artificial Intelligence Training

- BlockChain Training

- Prince2 Training

- COBIT® Training

- ISO 22301 Training

- Scrum Training

- ISO/IEC 20001: 2018

- PMP® Training

- ITIL Training

- Agile Training

- DASA DevOps Training

- IOT Training

- ISO/IEC 27001: 2013

- جميع برامج التدريب التخصصي

- منتجاتنا

- نظام قياس تك

- مراقب البناء الذكي (راصد)

- منصة الرؤية الذكية (Smart Vision Platform)

- نظام أجود للجودة والتميز المؤسسي و استمرارية الأعمال

- نظام صوت لإدارة التصويت الإلكتروني

- نظام رصد التواجد

- نظام رصد الاجتماعات

- نظام أحكم لإدارة الحوكمة والمخاطر والامتثال

- نظام آمن الذكي

- “قيمة” نظام إدارة البيانات وحوكمتها

- نظام إدارة المجالس والاجتماعات

- نظام إدارة الاستراتيجية والمشاريع والمهام

- نظام إدارة الجمعيات الخيرية

- حلول إدارة تسجيل وتأهيل الموردين وإدارة المنافسات

- أنظمة الأتمتة ورقمنة وإدارة المحتوى والوثائق

- النظام الأمني الشامل

- الدورات 2025

- طلب استشارة أو تدريب

- طلب تدريب تعاوني

- كن مورداً أو شريكاً معنا

- الوظائف المتاحة

- انضم لنا

- مركز المعرفة

- مركز الأبحاث

- اتصل بنا

- English