محتويات المقالة

مع زيادة عدد الهجمات الإلكترونية وزيادة تعقيد المجرمين الإلكترونيين ، أصبحت برامج الأمن السيبراني على رأس أولويات معظم المنظمات حيث يجب على المنظمات بمختلف مجالاتها نشر دفاعات وضمانات إضافية لتأمين عملياتها والبيانات الموكلة إليها.

تتطلب مواكبة التهديدات والتحديات السيبرانية الجديدة الناتجة عن توسيع أسطح الهجوم وتطور مشهد التهديدات نهجًا منظمًا واستراتيجيًا للأمن السيبراني وقد نشرنا مسبقا في المدونة مقالاً يتناول بالتفصيل خطوات بناء استراتيجية الأمن السيبراني لمؤسستك .

ما هو برنامج الأمن السيبراني الناضج ؟

برنامج الأمن السيبراني الناضج هو أحد البرامج التي يتم فيها محاذاة العمليات والأدوات والأفراد في العمل معًا بحيث ينجح البرنامج في التخفيف من المخاطر.

يتمتع البرنامج الناضج بتأييد من القيادة التنفيذية ، ولكن لديه أيضًا أهدافًا محسوسة عبر المؤسسة بأكملها.

ستكون هناك دائمًا مخاطر ونقاط ضعف تصيب برامج الأمن السيبراني الناضجة ، ولكن هناك خطط قابلة للتنفيذ ومتفق عليها والتي يتفق عليها الشركاء والبائعون عند العمل مع برنامج أمن إلكتروني ناضج.

ما هي أهمية نماذج الأمن السيبراني ؟

تتمثل أهمية نماذج الأمن السيبراني في أنها تساعد المؤسسات في :

- تقديم الخدمات لعملاء المؤسسة دون انقطاع .

- حماية معلومات العملاء الحساسة والملكية .

- الامتثال للقوانين واللوائح التي تحكم عمليات المؤسسة.

- يوفر هيكلًا للمؤسسات لتأسيس القدرات الحالية في تخطيط القوى العاملة في مجال الأمن السيبراني ، وإنشاء أساس للتقييم المتسق

- أداة إدارية للقيادة في تحديد فرص النمو والتطور

نماذج الأمن السيبراني الناضج

تتلخص تفاصيل نضج برنامج الأمن السيبراني في نموذج الأمن السيبراني المختار وما يٌعتبر ناضجًا لكل نموذج.

يمكن لنماذج الأمن السيبراني أيضًا تحديد الترتيب الذي يجب أن تحدث فيه الخطوات المختلفة للوصول إلى نضج البرنامج.

نذكر في هذا المقال أهم النماذج وهي :

1. إطار الأمن السيبراني NIST

المعهد الوطني للمعايير والتقنية(NIST) هو نموذج للأمن السيبراني يراعي الطبيعة المتغيرة بسرعة لتهديدات الأمن السيبراني ، وينصح باتباعه لضبط تقنيات المراقبة واستراتيجيات المعالجة باستمرار لتتناسب مع بيئة التهديد المستمرة.

. وفقًا لهذا النموذج يُعد تحديد مدى تحمل مؤسستك للمخاطر والتواصل معه أمرًا أساسيًا لزيادة نضج برنامج الأمن السيبراني في المؤسسة .

يتبع نموذج الأمن السيبراني NIST خمس مراحل رئيسية للوصول إلى برنامج إدارة أمان ناضج:

- التحديد: في المرحلة الأولى ، تضع المنظمات نهجًا على مستوى الأعمال لإدارة الأمن السيبراني ، بما في ذلك فهم المخاطر الحالية للشبكة ، وما هي المعلومات الحساسة الموجودة في جميع أنحاء المنظمة ، وما هي العمليات التجارية الهامة الموجودة والتي تحتاج إلى الحماية .

- الحماية: الخطوة التالية في بناء نضج البرنامج وفقًا لنموذج الأمن السيبراني الخاص بالمعهد الوطني للمعايير والتقنية(NIST) هي تنظيم وتحديد الدفاعات اللازمة لحماية الأجزاء المهمة المحددة في برنامج الأمان الخاص بك.

- الكشف : ربما تكون هذه المرحلة هي ما تتعمق فيه معظم المؤسسات عندما يتعلق الأمر بإدارة برنامج الأمن السيبراني ، بما في ذلك إنشاء أدوات المراقبة الأكثر فاعلية وشمولية لتحديد المخاطر بكفاءة وفعالية.

- الاستجابة: الخطوة الرابعة لزيادة نضج البرنامج وفقًا لنموذج الأمن السيبراني الخاص بـ NIST هي معالجة التهديدات التي تتعرض لها مؤسستك ، وهذا لا يعني فقط ترقيع شبكتك ، ولكنه يعني الاحتواء المناسب لتأثير النشاط الضار.

- الاسترداد: تمامًا كما أن الاكتشاف والمعالجة مهمان لنضج البرنامج ، فإن وجوده في عملية الإدارة لجدولة الوقت للتعافي والتفكير في الأضرار سيسمح بتحسينات حقيقية للبرنامج وحماية أفضل لشبكتك في المستقبل.

يقر نموذج الأمن السيبراني NIST بالممارسات الحالية التي تستخدمها معظم المؤسسات لحماية شبكتها ، وبدلاً من بدء عمل جديد ، فإنه يرشد المؤسسات إلى استخدام أفضل لما يقومون به بالفعل وإضافة الخطوات الصحيحة للوصول إلى مرحلة نضج البرنامج.

2. آيزو 27000

ISO 27000 هو معيار دولي ، أنشأته المنظمة الداخلية للتوحيد القياسي (ISO) لتسليط الضوء على أفضل الممارسات لأنظمة إدارة أمن المعلومات.

يعتبر نموذج الأمن السيبراني هذا أكثر شيوعًا بين المنظمات في الاتحاد الأوروبي ، ويركز الانتباه على المجالات الرئيسية الثلاثة لبرنامج إدارة الأمن السيبراني الناضج: الأشخاص والعمليات والتقنية.

يتم تقسيم توصيات نموذج الأمن السيبراني ISO 27000 إلى المجالات التالية لمديري الأمن لاستخدام أفضل الممارسات للوصول إلى نضج البرنامج:

- تقييم المخاطر الأمنية

- سياسة الأمن

- إدارة الأصول

- أمن الموارد البشرية

- الأمن المادي والبيئي

- إدارة الاتصالات والعمليات

- صلاحية التحكم ،صلاحية الدخول

- اقتناء نظم المعلومات وتطويرها وصيانتها

- إدارة حوادث أمن المعلومات

- إدارة استمرارية العمل

على غرار إطار عمل NIST ، يوجه ISO 27000 المنظمات إلى ما وراء ممارسات إدارة الأمن السيبراني النموذجية لتشمل معايير وحماية أكبر للأمن.

يتضمن ISO 27000 إدارة تدابير الأمان المادية والتشغيلية الهامة ، ويتم تقسيمه إلى سلسلة ISO 27000 للحصول على مزيد من التحديد في التنفيذ الفعلي وتصميم نموذج الأمن السيبراني هذا.

يمكنك الاستعانة بشركة ريناد المجد لتقنية المعلومات RMG لتطبيق إطار آيزو 27001 في مؤسستك أو الحصول على استشارات حول أي من معايير الآيزو الدولية .

3. CIS 20

وهو نموذج للأمن السيبراني تتبعه العديد من المنظمات للوصول إلى نضج البرنامج

. صممه مركز أمن الإنترنت بعد أن تعرضت صناعة الدفاع الأمريكية لخرق البيانات في عام 2008 ، CIS 20 عبارة عن سلسلة من 20 عنصر تحكم تعتبر ضرورية لحماية المؤسسات.

يتم تقسيم CIS 20 إلى 3 فئات رئيسية من الضوابط:

- الضوابط الأساسية (مثل مراقبة المخزون ، وإدارة الثغرات الأمنية المستمرة ، وامتيازات الموظف الخاضعة للرقابة)

- عناصر التحكم الأساسية (مثل دفاعات البرامج الضارة أو حماية البيانات أو عناصر التحكم في الوصول اللاسلكي)

- الضوابط التنظيمية (مثل برامج التدريب وإنشاء فرق الاستجابة للحوادث)

تم تصميم نموذج الأمن السيبراني CIS 20 ليشمل الجميع، ويتطلب اهتمامًا شديدًا وعناية بعملية إدارة الأمن السيبراني للمؤسسة.

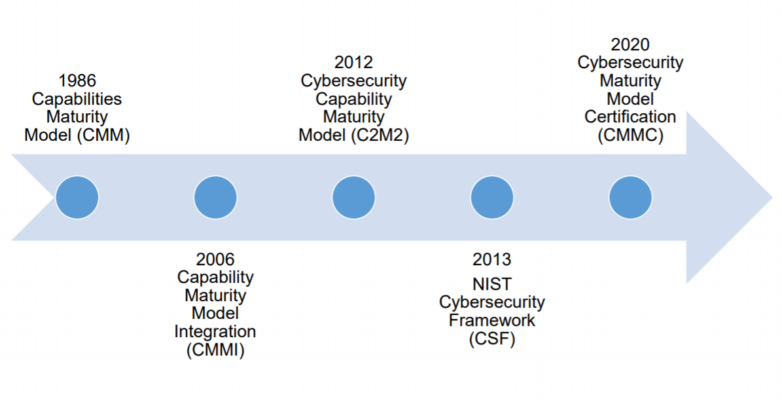

4. CMMC

هو عبارة عن مزيج من أطر عمل ومعايير متعددة بما في ذلك NIST SP 800-171 وإطار عمل الأمن السيبراني NIST و ISO 27001 وغيرها.

طورته DoD مع أوساط أكاديمية (جامعتي Carnegie Mellon و Johns Hopkins) .

يستفيد مركز CMMC من مجموعة من الممارسات (ما سيعرفه معظم CSPs على أنه ضوابط) والعمليات التي تقيس مستوى النضج لممارسة معينة.

يشتمل CMMC على 17 مجالًا تقنيًا ، 14 منها تنشأ من معايير معالجة المعلومات الفيدرالية (FIPS) 200 و NIST SP 800-171.

- صلاحية الوصول

- إدارة الأصول

- التوعية والتدريب

- التدقيق والمساءلة

- إدارة التكوين

- تحديد الهوية والمصادقة

- الاستجابة للحادث

- الصيانة

- حماية الوسائط

- الحماية المادية

- أمن الموظفين

- الاستعادة

- تقييم المخاطر

- التقييم الأمني

- الوعي الظرفي

- حماية النظام والاتصالات

- سلامة النظام والمعلومات

كما يوضح الشكل التالي مستويات وممارسات وعمليات CMMC

خطوات تحقيق نضج برنامج الامن السيبراني

إلى جانب اتباع نماذج الأمن السيبراني سنذكر الآن عشر خطوات يمكنك اتباعها لتحقيق تضج الأمن السيبراني في مؤسستك وهي :

- احصل على قائمة جرد لجميع الأصول في مؤسستك بما فيها الأجهزة والبرامج والسحابة والبيانات وتدفقات البيانات.

- قم بإجراء تقييمات لأمن المعلومات ومخاطر الأعمال لتحديد وضعك الأمني الحالي وقابلية المخاطرة.

- قم بإجراء عمليات فحص نقاط ضعف الشبكة واختبار الاختراق لفهم تعرضك لها.

- استخدم تقييم مخاطر الأمن السيبراني لتوثيق حالة الأمان التي تريدها.

- وثق استراتيجيتك وتكتيكاتك من خلال إضفاء الطابع الرسمي على سياساتك وضوابطك وإجراءاتك.

- اربط نتائج تقييم المخاطر وتقييم مخاطر الأعمال في كتالوج الخدمة.

- قم بتحليل الفجوة وحدد أولويات مبادراتك الأكثر إلحاحًا.

- تنفيذ مبادراتك الأمنية المحددة.

- ادمج مشاريعك في عملياتك الجارية (SecOps و IT Ops ودورة حياة تطوير الأنظمة (SDLC))

- التحسين المستمر : تعد التحديثات السنوية لجميع المعلومات التي تم جمعها وتنفيذها في الخطوات من 1 إلى 9 ضرورية للحفاظ على صورة محدثة لفعالية برنامج الأمان الخاص بك.

ثلاثة إخفاقات شائعة لنضج الأمن السيبراني

بالتأكيد ليست كل محاولات المؤسسات في الوصول للأمن السيبراني الناضج ناجحة فيوجد الكثير من المحاولات التي باءت بالفشل وحتما هنالك أسباب وراء ذلك وسنذكر أهم ثلاثة منها وهي :

1. الاعتماد على الوقاية

تعتمد العديد من المؤسسات على الوقاية ، من خلال وضع ثقتها في برامج مكافحة الفيروسات وإدارة الثغرات الأمنية وأنظمة منع التطفل والجدران النارية.

هذا لا يعني أن الوقاية ليس لها مكان في البنية الأمنية الحديثة ، فالوقاية هي إحدى الركائز الثلاث لإدارة التهديدات جنبًا إلى جنب مع الاكتشاف والاستجابة ، نحن نمنع ما في وسعنا ، نكتشف الباقي ونستجيب له.

فائدة تقديم مؤسستك لسطح هجوم قوي يعني أن الخصم سيضطر إلى العمل بجدية أكبر للوصول إليه ، وسيضطر إلى خلق “ضوضاء” كافية ليتم اكتشافها.

هذا الفشل ، للأسف ، لن يموت.

2. الاعتماد على التقنية

هذا النهج يكمل الوقاية من جهة تقنيات المراقبة.

تكمن مشكلة المراقبة في أنه يتم نشرها بنفس العقلية – أي يجب أن ننتظر حتى تنبهنا التقنية بشأن التهديدات.

تعد خروقات الهدف و Home Depot أمثلة جيدة على هذا الفشل في العمل.

في كلتا الحالتين ، كان لدى المنظمات تنبيهات ومؤشرات على تقدم الخروقات.

يتطلب الأمن الجيد ، وخاصة المراقبة الفعالة ، أشخاصًا وعمليات.

لذلك ، بينما تزيد تقنيات المراقبة المخصصة من نطاق وحجم مصادر البيانات التي يتم تقييمها ، فإنها تزيد أيضًا من مقدار الإيجابيات الكاذبة الملازمة لأساليب الكشف الأساسية.

3. لا يوجد إشراك إداري

يرتبط امتلاك التقنية والأفراد والعمليات المناسبة بشكل أساسي بشيء واحد: إشراك الإدارة.

إذا فهم المسؤولون التنفيذيون أن الأمن السيبراني أمر بالغ الأهمية للأعمال ، فستركز المنظمة بشكل أكبر عليه.

لا يزال شائعاً أن يكون الموظف العادي في المؤسسة غير مدرك ، أو يتجاهل عمدًا أفضل الممارسات الأمنية وللأسف هذا يمتد إلى المديرين التنفيذيين أيضًا .

المنظمات ذات النضج الأمني العالي لديها مدراء تنفيذيون “يفهمون ذلك” ، أو على الأقل يدركون أنهم “لا يفهمون ذلك” وهم على استعداد للنظر والتصرف بناءً على نصيحة قادتهم الأمنيين.

قد يبدو هذا “سهلاً” ، لكنه لا زال عامل إعاقة لتحقيق الأمن السيبراني الناضج ، وذلك لأن النمو والربحية كانا يمثلان الأولوية الرئيسية لمعظم الشركات على حساب الأمن السيبراني الناضج ولا بد أن تتغير هذه العقلية.

لا شك في أن التغيير للعقلية الرقمية من قبل قادة ومدراء المؤسسات هي الخطوة الأولى والأساس في تحقيق أي نجاحات ومن ضمنها النجاح في تحقيق نضج الأمن السيبراني وقد نشرنا مسبقاً مقال يوضح أن التغيير نحو العقلية الرقمية مفتاح التحول الرقمي الناجح.